Wandelend door de straten vraag ik me af: hoe zou de wereld zijn als ik God was?

Auteur.

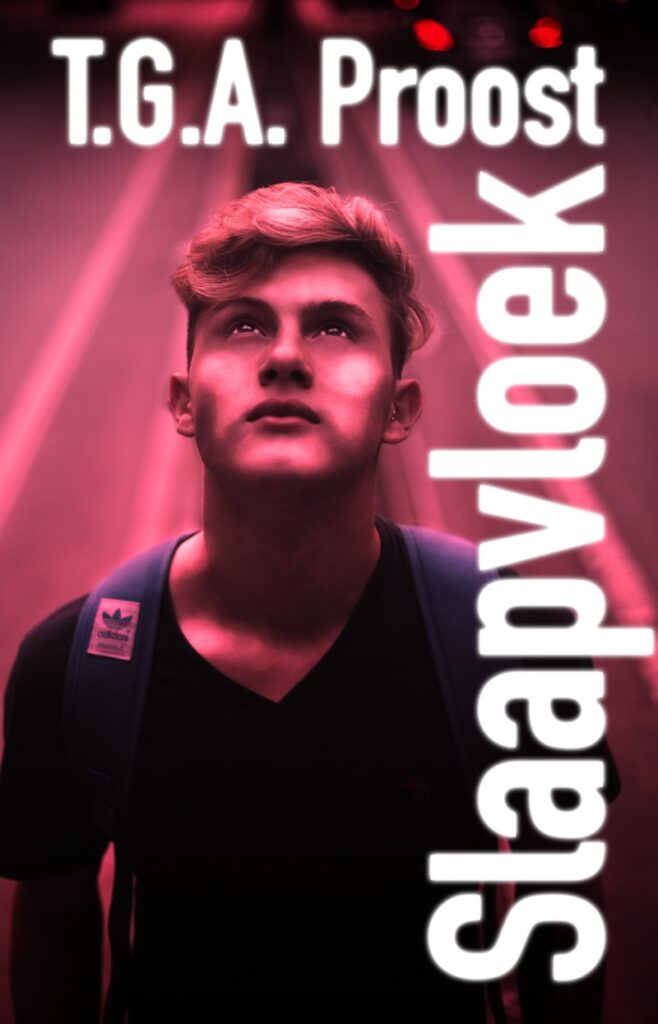

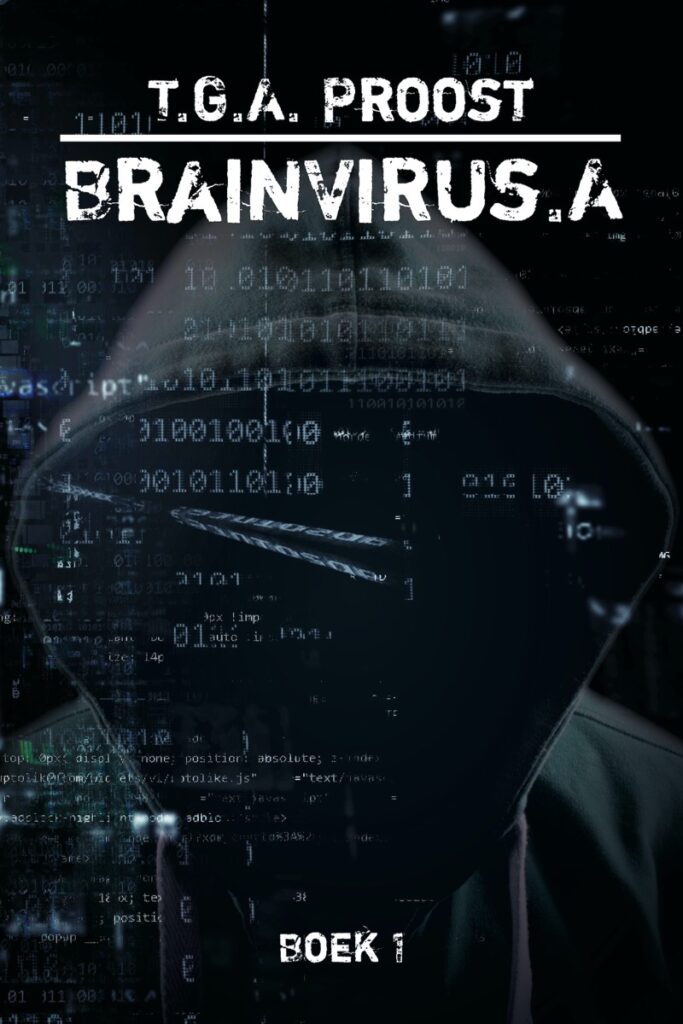

Boeken

Biografie

T.G.A. Proost schreef BrainVirus.A en Slaapvloek…

Neem contact op

Heb je enkele vragen? Laat het me weten.

Reisfotografie

Naast schrijven houdt Thijs zich ook bezig met fotografie. Bekijk zijn galerij met reisfotografie.